EU macht Ernst mit Cybersecurity: Was die Umsetzung der NIS-2-Richtlinie im BSIG für öffentliche Beschaffer & Bieter bei IT-Vergaben bedeutet

I. Einleitung

Am 16. Januar 2023 trat die Richtlinie (EU) 2022/2555, „Richtlinie über Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen in der Union“, kurz „NIS-2-Richtlinie[1]“, auf EU-Ebene in Kraft. Durch die NIS-2-Richtlinie sind deutlich mehr Einrichtungen und Unternehmen erfasst als durch die NIS-1-Richtlinie. Während die NIS-1-Richtlinie ca. 4.500 Unternehmen erfasste, sollen nach Angaben des Bundesamtes für Sicherheit in der Informationstechnik (BSI) künftig knapp 30.000 Unternehmen von der NIS-2-Richtlinie betroffen sein.[2]

Mit der NIS-2-Richtlinie soll die Cybersicherheit in der EU weiter gestärkt und ein einheitlicher Rechtsrahmen durch Mindestvorgaben geschaffen werden, um das Funktionieren des Binnenmarktes zu verbessern.[3] Cybersicherheit umfasst den Schutz von Netzwerk- und Informationssystemen („NIS“), ihren Nutzern und anderen betroffenen Personen vor Cybervorfällen und Bedrohungen.

Stichtag für die Umsetzung der Richtlinie in nationales Recht war der 17. Oktober 2024.[4] Deutschland ist neben 19 weiteren Mitgliedsstaaten einer fristgerechten Umsetzung noch nicht nachgekommen.[5] Der Gesetzgebungsprozess zum Entwurf des „NIS-2-Umsetzungs- & Cybersicherheitsstärkungsgesetz“ vom 02. Oktober 2024[6] konnte wegen des Scheiterns der Ampelkoalition nicht innerhalb der 20. Wahlperiode abgeschlossen werden, weshalb sich der Entwurf vom 02. Oktober 2024 durch Ablauf der Wahlperiode erledigt hat.[7]

Der Koalitionsvertrag der aktuellen Regierungsparteien CDU, CSU und SPD vom 09. April 2025 sieht jedoch vor, dass das BSI-Gesetz im Rahmen der Umsetzung der NIS-2-Richtlinie novelliert werden soll.[8] Es ist zu erwarten, dass der Gesetzgebungsprozess zum „NIS-2-Umsetzungs- & Cybersicherheitsstärkungsgesetz-Entwurf“ zeitnah erneut gestartet wird. Ein geupdateter Referentenentwurf vom 23. Juni 2025, der vom BMI zwecks Anhörung/Abgabe einer Stellungnahme am 24. Juni 2025 an Fachkreise und Verbände versandt wurde, ist zwischenzeitlich schon publik geworden.[9] Ein Kabinettsbeschluss liegt aber noch nicht vor. Der Entwurf des NIS-2-Umsetzungsgesetzes führt als Artikelgesetz zur Änderung einer Vielzahl von Fachgesetzen[10] sowie insbesondere zu einer Neufassung des „Gesetzes über das Bundesamt für Sicherheit in der Informationstechnik und über die Sicherheit in der Informationstechnik von Einrichtungen“ (BSIG-E).

II. Sicherheitspolitischer Kontext & Zielrichtung der NIS-2-Richtlinie

In Ansehung der veränderten sicherheitspolitischen Weltlage wurde in Deutschland eine verteidigungs- und sicherheitspolitische „Zeitenwende“[11] ausgerufen. Im Bereich Cybersicherheit besteht bereits seit geraumer Zeit dringender Handlungsbedarf.

Die aktuelle Cyberbedrohungslage wird maßgeblich von geopolitischen Konflikten beeinflusst. Insbesondere der russische Angriffskrieg gegen die Ukraine führte zu einem deutlichen Anstieg von Ransomware-Angriffen, Hacktivismus, Spionage, Sabotage und Desinformationskampagnen.[12] Im Mai 2024 wurde bekannt, dass die Gruppe APT 28, die dem russischen Militärgeheimdienst GRU zuzuordnen ist, Cyberangriffe auf deutsche Rüstungs-, IT- und Luftfahrtunternehmen verübt hatte.[13] Auch Cyberangriffe über die Lieferkette (sog. Supply-Chain-Angriffe)[14] wie jene auf Solarwinds (2020), Kaseya (2021) und ViaSat (2022) haben gezeigt, dass sich weitreichende Schäden zeitlich verzögert und oft bei unbeteiligten Dritten einstellen können.[15] Die daraus resultierenden wirtschaftlichen Schäden allein der Privatwirtschaft belaufen sich auf durchschnittlich ca. EUR 210 Milliarden pro Jahr.[16] Ransomware-Angriffe, Ausnutzung von Schwachstellen, offene oder falsch konfigurierte Online-Server sowie Abhängigkeiten von der IT-Lieferkette und in diesem Zusammenhang auch insbesondere Supply-Chain-Angriffe zählen zu den größten Bedrohungen.[17]

Mit der NIS-2-Richtlinie wurden Maßnahmen in Form von Mindestsicherheitsanforderungen (Art. 21 NIS-2-Richtlinie) festgelegt, mit denen in der gesamten Union ein hohes gemeinsames Cybersicherheitsniveau sichergestellt werden soll, um so das Funktionieren des Binnenmarkts zu verbessern.[18] Im Mittelpunkt der NIS-2-Richtlinie sowie des BSIG-E steht eine deutliche Stärkung der Informationssicherheit sowohl in Unternehmen als auch in öffentlichen Stellen. Hierzu erfolgt eine signifikante Ausweitung des bisher auf Betreiber kritischer Infrastrukturen (KRITIS-Betreiber), Anbieter digitaler Dienste und Unternehmen im besonderen öffentlichen Interesse beschränkten Anwendungsbereichs, insbesondere durch neue Einstufungen als „besonders wichtige Einrichtungen“ und „wichtige Einrichtungen“, die fortan verschärften Pflichten zum Risikomanagement und zur Meldung von Sicherheitsvorfällen im Rahmen eines dreistufigen Melderegimes unterliegen. Das BSI übernimmt dabei weiterhin die Schlüsselrolle als zentrale Aufsichts- und Meldestelle und erhält hierzu weitere Befugnisse für Aufsichtsmaßnahmen.[19] Alle Mitgliedstaaten müssen nationale Cybersicherheitsstrategien verabschieden sowie zentrale Anlaufstellen und Computer-Notfallteams (Computer Security Incident Response Teams – „CSIRTs“) einrichten. Ferner werden Pflichten zum Cybersicherheitsrisikomanagement, Berichtspflichten, Pflichten zum Austausch von Cybersicherheitsinformationen sowie Aufsichts- und Durchsetzungspflichten festgelegt.[20]

III. Adressaten der NIS-2-Richtlinie/BSIG-E

Die NIS-2-Richtlinie verpflichtet ihren Adressatenkreis, der sowohl private Unternehmen als auch öffentliche Einrichtungen[21] umfasst, zur Einhaltung verschiedener – je nach Einrichtungsart bzw. Adressatengruppe – abgestufter Pflichten. Für die Zuordnung zu einer Einrichtungsart ist dabei die gesamte Geschäftstätigkeit mit Ausnahme vernachlässigbarer Teilgeschäftstätigkeiten maßgeblich (§ 28 Abs. 3 BSIG-E).

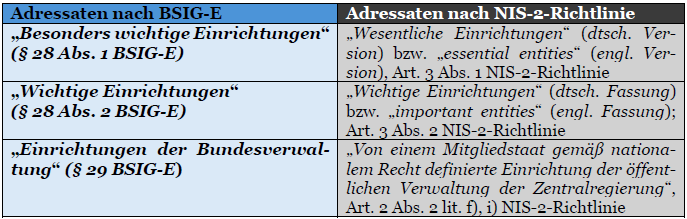

Zukünftig wird es nach dem BSIG voraussichtlich drei Adressatengruppen geben:

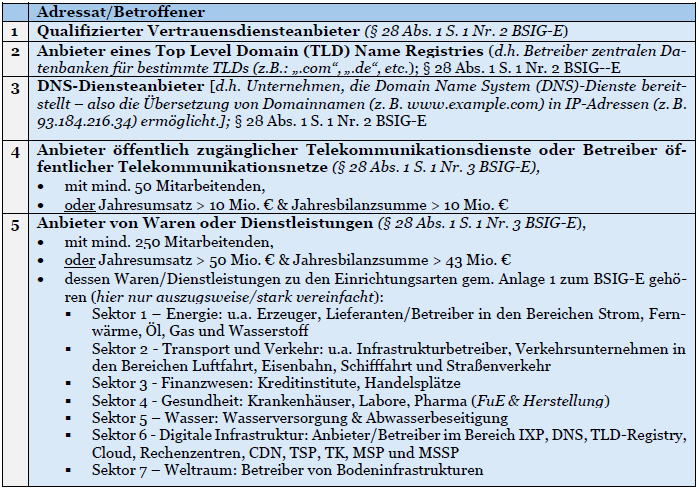

1. KRITIS-Betreiber als „besonders wichtige Einrichtungen“

Zu der Adressatengruppe der “besonders wichtigen Einrichtungen“ (§ 28 Abs. 1 BSIG-E) zählen als Teilmenge u.a. die „Betreiber kritischer Anlagen“ bzw. (vormals) kritischer Infrastrukturen („KRITIS-Betreiber“[22]; § 28 Abs. 1 S. 1 Nr. 1 BSIG-E). Hintergrund ist, dass nach der NIS-2-Richtlinie auch kritische Einrichtungen nach der „Critical Entities Resilience-“ (CER)-Richtlinie[23] und damit KRITIS-Betreiber als „wesentliche Einrichtung/essential entity“ eingruppiert werden (Art. 3 Abs. 1 lit. f), Art. 2 Abs. 3 NIS-2-Richtlinie).

Ein KRITIS-Betreiber ist dabei eine (natürliche oder juristische) Person oder unselbstständige Organisationseinheit (z.B. Eigenbetrieb), die unter Berücksichtigung der rechtlichen, wirtschaftlichen und tatsächlichen Umstände bestimmenden Einfluss auf eine oder mehrere kritische Anlagen ausübt (§ 28 Abs. 7 S. 1 BSIG-E). Dienstleistungen und damit auch die hierfür erforderlichen Anlagen sind als kritisch einzuordnen, wenn sie zur Versorgung der Allgemeinheit in den Sektoren Energie, Transport, Verkehr, Finanzen, Leistungen der Sozialversicherung sowie Grundsicherung, Gesundheit, Wasser, Ernährung, ITK, Weltraum und Siedlungsabfall erbracht wird, deren Ausfall oder Beeinträchtigung zu erheblichen Versorgungsengpässen oder zu Gefährdungen der öffentlichen Sicherheit führen würde (§ 2 Nr. 24 BSIG-E). Welcher Versorgungsgrad in diesem Sinne als bedeutend anzusehen ist und daher für die Einordnung als KRITIS relevant ist, wird weiterhin anhand in der BSI-KritisV festgelegter branchenspezifischer Schwellenwerte für die jeweilige kritische Dienstleistung bestimmt (§ 56 Abs. 4 BSIG-E). Auch Einrichtungen der Bundesverwaltung können KRITIS-Betreiber sein (§ 28 Abs. 1 S. 2 BSIG-E).

2. Sonstige „besonders wichtige Einrichtungen“

Als sonstige „besonders wichtige Einrichtungen“ werden eingruppiert:

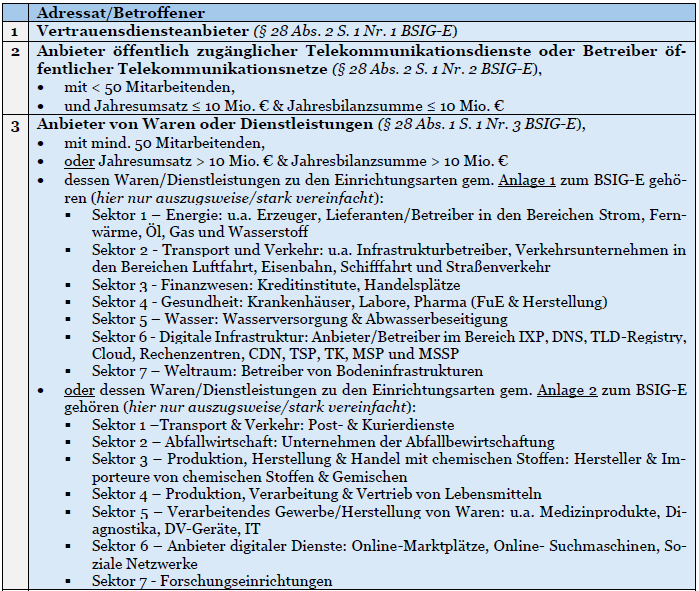

3. „Wichtige Einrichtungen“

Als „wichtige Einrichtungen“ werden eingruppiert:

4. Einrichtungen der Bundesverwaltung

Durch § 29 BSIG-E werden Einrichtungen der Bundesverwaltung als eigene Kategorie in das Regelungsregime eingefügt, das mit der Umsetzung der NIS-2-Richtlinie etabliert wird. Zu den „Einrichtungen der Bundesverwaltung“ zählen Bundesbehörden (§ 29 Abs. 1 Nr. 1 BSIG-E), öffentlich-rechtlich organisierte IT-Dienstleister (§ 29 Abs. 1 Nr. 2 BSIG-E) sowie weitere juristische Personen des öffentlichen Rechts, soweit durch das BSI (im Einvernehmen mit dem zuständigen Ressort) angeordnet (§ 29 Abs. 1 Nr. 3 BSIG-E).

IV. Erweitertes Pflichten- und Sanktionsregime

Die NIS-2-Richtlinie und damit das BSIG-E weiten das bisherige Pflichten- und Sanktionsregime deutlich aus. Neben erheblich ausgeweiteten Meldepflichten stehen verbindliche Registrierungspflichten für praktisch alle Sektoren, die unter „besonders wichtig“ oder „wichtig“ fallen. Zugleich werden die Nachweispflichten für Maßnahmen des IT-Sicherheits-Risikomanagements verschärft und mit einem neuen Bußgeldrahmen versehen. Gerade die Geschäftsleitung wird stärker in die Verantwortung genommen, während Hersteller spezifische Dokumentations- und Kooperationspflichten erfüllen müssen.

1. Risikomanagementmaßnahmen

Der Katalog der Mindestsicherheitsanforderungen des Art. 21 der NIS-2-Richtlinie wird durch §§ 30, 31 und § 38 Abs. 1 BSIG-E umgesetzt. Besonders wichtige Einrichtungen und wichtige Einrichtungen sind gem. § 30 Abs. 1 BSIG-E verpflichtet, geeignete, verhältnismäßige und wirksame technische und organisatorische Maßnahmen, zu ergreifen, um Störungen der Verfügbarkeit, Integrität und Vertraulichkeit zu vermeiden und Auswirkungen von Sicherheitsvorfällen möglichst gering zu halten. Die Risikomanagementmaßnahmen müssen u.a. umfassen: Risikoanalysen, Bewältigung von Sicherheitsvorfällen, Aufrechterhaltung des Betriebs und Krisenmanagement, Sicherheit der Lieferkette, Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von IT-Systemen, Wirksamkeitsanalysen, Schulungen und Sensibilisierungsmaßnahmen, Einsatz kryptographischer Verfahren, Konzepte für Sicherheit des Personals, Zugriffskontrolle sowie der Einsatz von Multi-Faktor-Authentifizierung (§ 30 Abs. 2 BSIG-E). Welche Maßnahmen verhältnismäßig sind, richtet sich nach Ausmaß der Risikoexposition, Größe der Einrichtung, Umsetzungskosten, Eintrittswahrscheinlichkeit, Schwere von Sicherheitsvorfällen sowie ihren gesellschaftlichen und wirtschaftlichen Auswirkungen (§ 30 Abs. 1 S. 2 BSIG-E). Die Einhaltung der Verpflichtungen zum Risikomanagement müssen von der betroffenen Einrichtung dokumentiert werden (§ 30 Abs. 1 S. 3 BSIG-E).

Überdies dürfen besonders wichtige Einrichtungen und wichtige Einrichtungen bestimmte IKT-Produkte, IKT-Dienste und IKT-Prozesse, die durch eine Rechtsverordnung des BMI als kritisch eingeordnet worden sind, nur eingesetzt werden, wenn diese über eine EU-Cybersicherheitszertifizierung verfügen (§ 30 Abs. 6 BSIG-E).

Geschäftsleitungen besonders wichtiger Einrichtungen und wichtiger Einrichtungen sind verpflichtet, die von diesen Einrichtungen zu ergreifenden Risikomanagementmaßnahmen umzusetzen und ihre Umsetzung zu überwachen (§ 38 Abs. 1 BSIG-E). Andernfalls haften sie gegenüber ihrer Einrichtung für einen schuldhaft verursachten Schaden nach den jeweils anwendbaren Regeln des Gesellschaftsrechts (§ 38 Abs. 2 S. 1 BSIG-E). Überdies müssen sie regelmäßig an Schulungen teilnehmen, um die IT-Sicherheitsrisiken und die Risikomanagementmaßnahmen beurteilen zu können (§ 38 Abs. 3 BSIG-E).

KRITIS-Betreiber müssen ein an den Folgen eines Ausfalls/einer Beeinträchtigung orientiertes höheres Schutzniveau erfüllen und müssen Systeme zur Angriffserkennung einsetzen (§ 31 BSIG-E).

2. Meldung-, Unterrichtungs- und Auskunftspflichten

Art. 23 der NIS-2-Richtlinie sieht Berichtspflichten zur Meldung von erheblichen Sicherheitsvorfällen (Abs. 1) und Cyberbedrohungen (Abs. 2) vor und regelt zudem, innerhalb welchen Zeitrahmens eine Meldung zu erfolgen hat. Auf nationaler Ebene wird das bislang einstufige Meldesystem in § 32 BSIG-E in Einklang mit der NIS-2-Richtlinie durch ein dreistufiges Meldesystem abgelöst. Bei Sicherheitsvorfällen sind besonders wichtige Einrichtungen und wichtige Einrichtungen (d.h. nicht mehr nur wie bisher KRITIS-Betreiber & Anbieter digitaler Dienste) verpflichtet, diese per Erst-, Haupt-/Voll- und Abschlussmeldung mit näheren Informationen/Inhalten bzw. dem jeweils aktuellen Informationsstand an die gemeinsame Meldestelle, bestehend aus dem BSI und dem Bundesamt für Bevölkerungsschutz, zu melden (§ 32 Abs. 1 BSIG-E). Eine frühe Erstmeldung muss spätestens innerhalb von 24 Stunden nach Kenntnis eines erheblichen Sicherheitsvorfalls (§ 32 Abs. 1 Nr. 1 BSIG-E) und die Haupt- /Vollmeldung spätestens innerhalb von 72 Stunden nach Kenntniserlangung erfolgen (§ 32 Abs. 1 Nr. 2 BSIG-E). Spätestens einen Monat nach Übermittlung der Haupt-/Vollmeldung muss eine Abschlussmeldung erfolgen (§ 32 Abs. 1 Nr. 4 BSIG-E). Neben Angaben zur Art des Sicherheitsvorfalls (z. B. grenzüberschreitende Auswirkungen, Indikatoren, Ursachen) müssen auch Abhilfemaßnahmen und betriebliche Auswirkungen berichtet werden (§ 32 Abs. 1 BSIG-E).

3. Registrierungspflichten

Die NIS-2-Richtlinie schreibt gem. Art. 3 Abs. 3, Abs. 4 vor, dass die Mitgliedsstaaten bis zum 17. April 2025 eine Liste von wesentlichen und wichtigen Einrichtungen zu erstellen haben. Auf nationaler Ebene wird § 33 Abs. 1 BSIG-E besonders wichtige Einrichtungen und wichtige Einrichtungen verpflichten, spätestens drei Monate, nachdem sie erstmals oder erneut als eine der vorgenannten Einrichtungen gelten, sich über eine eingerichtete Registrierungsmöglichkeit (Online-Portal) beim BSI zu registrieren (§ 33 Abs. 1 BSIG-E). KRITIS-Betreiber müssen im Rahmen der Registrierung die kritische Dienstleistung, öffentliche IP-Adressbereiche, die Anlagenkategorie, die Versorgungskennzahlen, den Standort der Anlage sowie eine jederzeit erreichbare Kontaktstelle übermitteln (§ 33 Abs. 2 BSIG-E). Provider von bestimmten Services (u.a. Cloud Computing, RZ-Services, Managed Services)[24], die ihre Hauptniederlassung für die EU in der BRD haben, müssen sich spätestens innerhalb von drei Monaten beim BSI auch dann registrieren, wenn sie noch keine besonders wichtige oder wichtige Einrichtung sind (§ 34 Abs. 1 BSIG-E).

4. Nachweispflichten

Bisher galten regelmäßige Audit- oder Prüfpflichten vorrangig für KRITIS-Betreiber. Nun müssen alle besonders wichtigen Einrichtungen regelmäßig die Umsetzung ihrer Risikomanagement- und Sicherheitsmaßnahmen nachweisen. Das BSI kann von besonders wichtiger Einrichtungen Nachweise zur Einhaltung von Anforderungen zur IT-Sicherheit anfordern (§ 61 Abs. 1 BSIG-E). Dabei werden Sicherheitsaudits, Prüfungen oder Zertifizierungen verlangt, die dem BSI vorzulegen sind. Neu ist eine verbindliche Dokumentation aller risikobezogenen Maßnahmen; eine mangelhafte Dokumentation kann mit einem Bußgeld geahndet werden. Zur Bestimmung nachweispflichtiger Einrichtungen soll das BSI bestimmte Kriterien wie das Ausmaß der Risikoexposition heranziehen (§ 61 Abs. 4 BSIG-E). Von wichtigen Einrichtungen kann das BSI ebenfalls Nachweise verlangen, sofern Annahmen die Tatsache rechtfertigen, dass diese die gesetzlichen Anforderungen zur IT-Sicherheit nicht oder nicht richtig umsetzen (§ 62 BSIG-E). Für Betreiber kritischer Anlagen wird die bereits bestehende obligatorische Nachweispflicht in den § 39 BSIG-E überführt.

5. Aufsichtsbefugnisse und Bußgelder

Die NIS-2-Richtlinie normiert ein Sanktionsregime, welches Aufsichtsbefugnisse und Bußgelder in einem abgestuften System vorsieht. Besonders wichtige Einrichtungen unterliegen strengeren Anforderungen und höheren Bußgeldandrohungen als wichtige Einrichtungen. Das BSI ist zuständige Aufsichtsbehörde für die Einhaltung der Pflichten aus §§ 28-48 BSIG-E. Es beaufsichtigt besonders wichtige Einrichtungen & wichtige Einrichtungen, die in der BRD niedergelassen sind, KRITIS-Betreiber, deren kritische Anlagen sich in der BRD befinden und Einrichtungen der Bundesverwaltung (§ 59 BSIG-E). Für Provider von bestimmten Diensten (u.a. Cloud-Computing, RZ-Services, Managed Services, etc.[25]) ist das BSI nur dann zuständig, wenn der Provider seine Hauptniederlassung für die EU in der BRD hat (§ 60 Abs. 1 BSIG-E).

Bei besonders wichtigen Einrichtungen gem. Art. 32 Abs. 2 NIS-2-Richtlinie sind anlasslose Vor-Ort-Kontrollen/Audits, regelmäßige Sicherheitsprüfungen, Sicherheitsscans/Zertifizierungen, das Anfordern von Informationen, Nachweisen und Zugang zu Daten für die Aufsichtsbehörde möglich (Art. 32 Abs. 2 NIS-2-Richtlinie, §§ 61, 62 BSIG-E). Für wichtige Einrichtungen sind derartige Maßnahmen nur beim Vorliegen von Indizien für eine Pflichtverletzung möglich (Art. 33 Abs. 1 NIS-2-Richtlinie, § 62 BSIG-E). Bei Sicherheitsmängeln kann das Bundesamt Maßnahmen zur Mängelbeseitigung anordnen und bei Nichtbefolgung Sanktionen ergreifen, wie etwa die Aussetzung von Genehmigungen.

Die NIS-2-Richtlinie/das BSIG-E trifft auch hinsichtlich der Bußgelder eine Unterscheidung zwischen besonders wichtigen und wichtigen Einrichtungen. Die Änderungen orientieren sich am EU-DSGVO-Modell, um ein wirksames Sanktionsinstrument für die Cybersicherheit zu schaffen. Neu aufgenommen sind zusätzlich Bußgeldtatbestände für Verstöße gegen Dokumentationspflichten[26], Weigerungen der Informationsherausgabe bei Störungen[27], unbefugte Verwendung von Zertifikaten[28], Verstöße gegen erweiterte Meldepflichten[29] sowie Verstöße gegen Übermittlungspflichten[30]. Der Bußgeldrahmen reicht dabei grundsätzlich von mind. EUR 500.000 bis zu EUR 10 Mio. (§ 65 Abs. 5 BSIG-E). Gegenüber besonders wichtigen Einrichtungen mit einem Jahresumsatz von mehr als EUR 500 Mio. kann die Maximalhöhe von EUR 10 Mio. auf eine Geldbuße in Höhe von bis zu zwei Prozent des Jahresumsatzes erhöht werden.[31] Bei wichtigen Einrichtungen mit einem Jahresumsatz von mehr als EUR 500 Mio. kann die Maximalhöhe von EUR 7 Mio. auf eine Geldbuße in Höhe von bis zu 1,4 Prozent des Jahresumsatzes erhöht werden.[32]

V. Wie sind die NIS-2-Vorgaben im Vergabeverfahren praktisch umzusetzen?

Durch die Vorgaben der NIS-2-Richtlinie gewinnt der Bereich IT-Sicherheit für öffentliche Auftraggeber in Vergabeverfahren entscheidend an Bedeutung und muss von Anfang an als zentraler Teil der Leistungsbeschreibung, Eignungs- und Zuschlagskriterien sowie im Vertragswerk verankert werden.

Zahlreiche betroffene Adressaten der NIS-2-Richtlinie/BSIG-E (KRITIS-Betreiber, sonstige besonders wichtige Einrichtungen und wichtige Einrichtungen) sind zugleich als öffentliche Auftraggeber im Sinne des § 99 GWB einzuordnen und unterfallen daher den Regelungen des GWB-Vergaberechts. Hierzu zählen Bundesbehörden, öffentlich-rechtlich organisierte IT-Dienstleister der Bundesverwaltung sowie die weiteren Körperschaften, Anstalten und Stiftungen des öffentlichen Rechts. Auch KRITIS-Betreiber, die gem. § 102 GWB Sektorentätigkeiten in den Bereichen Wasser, Elektrizität, Gas und Wärme, Verkehrsleistungen (u.a. Eisenbahn, Straßenbahnen, Bussen), Luft-, See- oder Binnenhäfen erbringen, sind betroffen. Überdies können auch sonstige KRITIS-Betreiber, sonstige besonders wichtige Unternehmen oder wichtige Unternehmen, die in den Sektoren digitale Infrastrukturen (u.a. Cloud Provider, RZ-Betreiber, Managed Service Provider oder Managed Security Services Provider), Weltraum und als Forschungseinrichtungen tätig sind, öffentlicher Auftraggeber sein.

Die Relevanz des Themas IT-Sicherheit wird bei Vergabeverfahren voraussichtlich weiter ansteigen. Denn die NIS-2-Richtlinie verpflichtet Deutschland zur Entwicklung einer nationalen Cybersicherheitsstrategie, die explizite auch Beschaffungskonzepte enthalten muss (Art. 7 NIS-2-Richtlinie). Die BRD wird daher insbesondere erstellen müssen: Konzepte für die Cybersicherheit in der Lieferkette für IKT-Produkte und IKT-Dienste (Art. 7 Abs. 2 lit. a) NIS-2-Richtlinie) und Konzepte für die Aufnahme und Spezifikation cybersicherheitsbezogener Anforderungen an IKT-Produkte und IKT-Dienste bei der Vergabe öffentlicher Aufträge, einschließlich Zertifizierung der Cybersicherheit, der Verschlüsselung und der Nutzung quelloffener Cybersicherheitsprodukte (Art. 7 Abs. 2 lit. b) NIS-2-Richtlinie).

1. Integration von NIS-2-Anforderungen in die Leistungsbeschreibung

Öffentliche Auftraggeber sollten bei der Erstellung der Leistungsbeschreibung darauf achten, die NIS-2-Anforderungen soweit möglich als Funktions- oder Leistungsanforderungen gem. § 121 Abs. 1 GWB i.V.m. § 15 Abs. 3 VSVgV zu integrieren.

Das BSI stellt Mindestanforderungen, Technische Richtlinien und Referenzarchitekturen für die IT-Sicherheit in Bundesbehörden bereit, die bei Vergabeverfahren mit IT-Bezug berücksichtigt werden müssen (§ 44 Abs. 1 BSIG-E). Es sollten daher Vorgaben zu IT-Grundschutz, Mindeststandards sowie relevante BSI-Richtlinien in die Leistungsbeschreibung einfließen.

Die öffentlichen Auftraggeber müssen nach Art. 21 der NIS-2-Richtlinie bzw. § 30 BSIG-E geeignete technische, operative und organisatorische Risikomanagement-Maßnahmen für ihre IT-Systeme, Komponenten und Prozesse ergreifen. Diese richten sich bezüglich bestimmter Leistungen (z.B. Cloud-Computing, RZ-Services, Managed Services und Managed Security Services) nach zu erlassenden Durchführungsrechtsakten der EU-Kommission (§ 30 Abs. 3 BSIG-E). Die Umsetzung (und damit Forderung ggü. dem Auftragnehmer) von „Branchenspezifischen Sicherheitsstandards“ kann zur Erfüllung der Vorgaben nach § 30 BSIG-E genügen, wenn das BSI diese als geeignet beurteilt hat (§ 30 Abs. 7 BSIG-E). Bereits in der Leistungsbeschreibung müssen Maßnahmen zur Sicherheit der Lieferkette (§ 30 Abs. 2 Nr. 4 BSIG-E) sowie Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von IT-Systemen, Komponenten und Prozessen, einschließlich Management und Offenlegung von Schwachstellen berücksichtigt bzw. umgesetzt werden. Das Risikomanagement erstreckt sich auf die gesamte Lieferkette. Öffentliche Auftraggeber müssen daher verlangen, dass der Auftragnehmer Sicherheitslücken und mögliche Schwachstellen innerhalb seiner Produkte (z.B. Hardware, Software, Systeme oder IaaT-, PaaS-, SaaS-Services) proaktiv identifiziert und transparent offenlegt. Überdies sollten die Auftraggeber ein nahtloses Patchmanagement fordern und darauf achten, ob/inwieweit beschaffte IT-Produkte zur Bestandsinfrastruktur kompatibel sind, da andernfalls Sicherheitsrisiken erhöht werden könnten. Überdies muss der öffentliche Auftraggeber wegen § 30 Abs. 2 Nr. 8 BSIG-E den Einsatz von Kryptografie und gegebenenfalls Verschlüsselung vorschreiben.

Die öffentlichen Auftraggeber müssen bereits bei der Erstellung der Leistungsbeschreibung im Blick haben, dass sie ergriffene Risikomanagement-Maßnahmen zudem auch gem. § 30 Abs. 1 S. 3 BSIG-E dokumentieren müssen. Ratsam ist es daher auch entsprechende Konzepte und Dokumentationen/Unterlagen beim Auftragnehmer als Leistungsgegenstand zu beschaffen, um den gesetzlichen Dokumentationspflichten nach § 30 Abs. 1 S. 3 BSIG-E nachkommen zu können.

Bei der Bedarfsermittlung und der Beschreibung des Beschaffungsgegenstands bei IT-Vergaben ist zwingend auf § 30 Abs. 6 BSIG-E zu achten. Hiernach dürfen besonders wichtige Einrichtungen und wichtige Einrichtungen bestimmte IKT-Produkte, IKT-Dienste und IKT-Prozesse, die in einer zu erlassenden Rechtsverordnung des BMI als kritisch klassifiziert wurden, nur verwenden, wenn diese über eine EU-Cybersicherheitszertifizierung verfügen (§ 30 Abs. 6 BSIG-E).

Überdies kann es angezeigt sein, in der Leistungsbeschreibung zu verlangen, dass zu beschaffende Produkte über ein BSI-Sicherheitszertifikat (§ 52 Abs. 4 BSIG-E), eine Konformitätserklärung des Herstellers (§ 53 Abs. 1 BSIG-E) oder über ein BSI IT-Sicherheitskennzeichen (§ 55 Abs. 1 BSIG-E) verfügen.

2. Eignungskriterien: Nachweis der technischen Leistungsfähigkeit zur Erfüllung von Cybersicherheitsstandards nach § 122 GWB

Bereits im Rahmen der Eignungsprüfung sollten sich öffentliche Auftraggeber Eignungskriterien gem. § 122 GWB zur technischen Leistungsfähigkeit im Bereich der IT-Sicherheit nachweisen lassen und diesbezüglich Mindestanforderungen verlangen. Die nach Art, Inhalt und Zeitpunkt der Vorlage eindeutig vorgegebenen Eignungskriterien müssen geeignet und erforderlich sein, um die Leistungsfähigkeit in Bezug auf den ausgeschriebenen Auftragsgegenstand nachzuweisen.[33] Die Bewerber/Bieter haben dann nachzuweisen, dass sie über die erforderlichen personellen und technischen Mittel sowie ausreichende Erfahrungen verfügen.[34] Hierdurch kann der öffentliche Auftraggeber prognostizieren/ausschließen, dass er während der Leistungserbringungsphase nicht wegen eines Verhaltens des Auftragnehmers seinerseits gegen Pflichten aus dem BSIG verstößt. Hierzu sollte der öffentliche Auftraggeber anerkannte Zertifikate (u.a. z.B. ISO/IEC 27001, 27002, 27701, 27005) sowie ggf. BSI-Personenzertifizierungen (§ 52 Abs. 2 BSIG-E) fordern. Überdies sollte sich der öffentliche Auftraggeber die Erfahrungen mit kritischen Infrastrukturen bzw. IT-Sicherheitsanforderungen anhand von detailliert zu beschreibenden Referenzprojekten beschreiben lassen. Ebendiese Referenzprojekte sollten dabei u.a. als Bezugspunkte für eine Abschichtung/Begrenzung der Bewerberanzahl anhand einer Eignungsbewertung genutzt werden.

3. Zuschlagskriterien: Berücksichtigung von Cybersicherheitsaspekten im Rahmen der Bewertung nach § 127 GWB

Der öffentliche Auftraggeber sollte qualitative Zuschlagskriterien gem. § 127 Abs. 1 GWB wählen, anhand dessen Angebote/Produkte wegen einer besseren Bepunktung bezuschlagt werden dürfen, die die IT-Sicherheitsvorgaben in bestmöglicher Qualität umsetzen. Hierzu könnten höherwertige Zertifizierungen für IKT-Produkte, IKT-Dienste oder IKT-Prozesse als Bewertungskriterium herangezogen werden. Auch wäre eine Bewertung der Angebote unter Berücksichtigung von Normkonformität, Sicherheits- bzw. Umsetzungskonzepten, Risikomanagement-Ansätzen, Incident-Response-Fähigkeiten und/oder dem Umfang von Supply-Chain-Security-Maßnahmen möglich. Bei Auffälligkeiten müssen die Angaben der Bieter allerdings stichprobenhaft auf ihre Richtigkeit überprüft werden.[35]

4. Vertragsrechtliche Regelungen

Bei der Beauftragung von Dienstleistern müssen Einrichtungen der Bundesverwaltung vertraglich sicherzustellen, dass diese alle erforderlichen Maßnahmen zur Informationssicherheit einhalten, u. a. im Sinne des IT-Grundschutzes und der BSI-Mindeststandards (§ 43 Abs. 3 BSIG-E). Dazu gehören Kontroll- und Prüfrechte, verpflichtende Mitwirkung bei der Behandlung von Sicherheitsvorfällen sowie ggf. Vertragsstrafen bei Verstößen. Auch KRITIS-Betreiber, besonders wichtige Einrichtungen und wichtige Einrichtungen müssen bei der vertraglichen Konzeption darauf achten, dass ihre Dienstleister und Lieferanten vertraglich dazu verpflichten werden, die einschlägigen Sicherheitsmaßnahmen umzusetzen, (vertragliche) Meldepflichten bei Sicherheitsvorfällen einzuhalten und Prüfrechte des BSI bzw. der Behörde selbst zu akzeptieren. Im Übrigen ist es ratsam, SLAs mit messbaren Parametern, Incident-Response-Pflichten, Audit-Rechte zur Überprüfung der Sicherheitsmaßnahmen und Regelungen zur Weitergabe von Sicherheitsinformationen (etwa zum Erfüllen von Meldepflichten) vertraglich zu vereinbaren.

VI. Fazit & Empfehlungen für die Praxis

Die NIS-2-Richtlinie ist in Kraft und die Umsetzungsfrist abgelaufen. Durch die NIS-2-Richtlinie und den Entwurf des Umsetzungsgesetzes sind die unter der neuen Bundesregierung alsbald zu erwartenden gesetzlichen Änderungen jedoch absehbar. Der Adressatenkreis ist deutlich erweitert worden. Der Pflichtenkatalog erfordert, dass die Einrichtungen der Bundesverwaltung, KRITIS-Betreiber, sonstige besonders wichtige Einrichtungen und wichtige Einrichtungen ihre IT-Sicherheit schnell auf den neuesten Stand bringen und Maßnahmen ergreifen, die u.a. eine fristgerechte Reaktion auf Sicherheitsvorfälle und die Einhaltung von Meldepflichten ermöglichen.

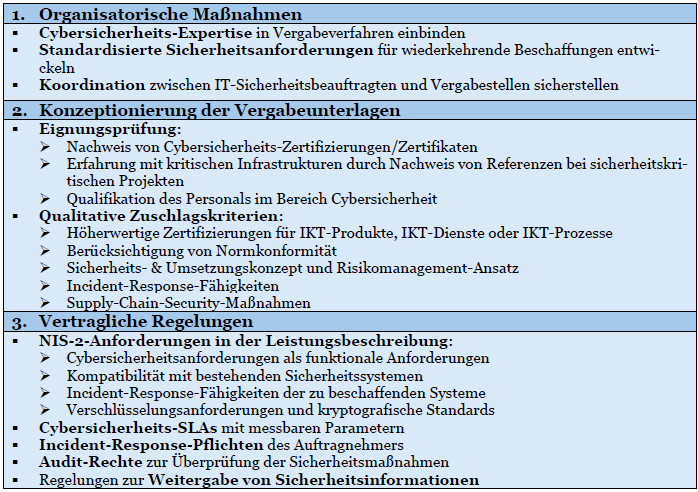

Die NIS-2-Richtlinie hat erhebliche praktische Relevanz für die öffentlichen Beschaffungen. Öffentliche Auftraggeber (§ 99 GWB), die als KRITIS-Betreiber, als sonstige besonders wichtige Einrichtung oder als wichtige Einrichtung qualifiziert sind, müssen die Pflichten der NIS-2-Richtlinie/BSIG-E einhalten. Die erfolgreiche Integration von NIS-2-Anforderungen bei IT-Vergaben erfordert eine enge Zusammenarbeit zwischen Cybersicherheits- und Vergabeexperten. Öffentliche Auftraggeber sollten sich frühzeitig auf diese Herausforderungen vorbereiten und entsprechende Maßnahmen ergreifen:

[1] Richtlinie (EU) 2022/2555 des Europäischen Parlaments und des Rates vom 14. Dezember 2022 über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der Union, zur Änderung der Verordnung (EU) Nr. 910/2014 und der Richtlinie (EU) 2018/1972 sowie zur Aufhebung der Richtlinie (EU) 2016/1148, abrufbar unter: https://eur-lex.europa.eu/eli/dir/2022/2555 (zuletzt abgerufen am: 30.06.2025).

[2]BSI, Cybernation Deutschland, Pressemitteilung vom 23.10.2024, abrufbar unter: https://www.bsi.bund.de/DE/Service-Navi/Presse/Pressemitteilungen/Presse2024/241023_ita-sa_2024.html (zuletzt abgerufen am: 30.06.2025)

[3] Art. 1 Abs. 1 NIS-2-Richtlinie.

[4] Vgl. Art. 41 Abs. 1 NIS-2-Richtlinie, Art 288 Abs. 3 AEUV.

[5]EU-Kommission, Stand der Umsetzung der NIS-2-Richtlinie, abrufbar unter: https://digital-strategy.ec.europa.eu/de/policies/nis-transposition (zuletzt abgerufen am: 30.06.2025): Bis Ende Juni 2025 sind die Vorgaben der NIS-2-Richtlinie bisher nur in Belgien, Griechenland, Italien, Kroatien, Litauen, Rumänien und Slowakei vollständig in nationales Recht umgesetzt worden.

[6]Deutscher Bundestag, Entwurf des NIS-2-Umsetzungs- & Cybersicherheitsstärkungsgesetz vom 02.10.2024, BT-Drs. 20/13184, abrufbar unter: https://dserver.bundestag.de/btd/20/131/2013184.pdf (zuletzt abgerufen am: 30.06.2025).

[7]Deutscher Bundestag, DIP, NIS-2-Umsetzungs- & Cybersicherheitsstärkungsgesetz, abrufbar unter: https://dip.bundestag.de/vorgang/gesetz-zur-umsetzung-der-nis-2-richtlinie-und-zur-regelung-wesentlicher-grundz%C3%BCge/314976?term=NIS%202%20Richtlinie&f.wahlperiode=20&f.wahlperiode=21&f.typ=Vorgang&rows=25&pos=1&ctx=d (zuletzt abgerufen am: 30.06.2025).

[8]CDU, CSU, SPD, Verantwortung für Deutschland, Koalitionsvertrag zur 21. Legislaturperiode, 09.04.2025, S. 83, abrufbar unter: https://www.koalitionsvertrag2025.de/sites/www.koalitionsvertrag2025.de/files/koav_2025.pdf (zuletzt abgerufen am: 30.06.2025).

[9]Bundesministerium des Innern und für Heimat, Referentenentwurf, Entwurf eines Gesetzes zur Umsetzung der NIS-2-Richtlinie und zur Regelung wesentlicher Grundzüge des Informationssicherheitsmanagements in der Bundesverwaltung, 23.06.2025, abrufbar unter: https://ag.kritis.info/wp-content/uploads/2025/06/Stand_2025_06_24_ReferentenentwurfNIS2UmsuCG.pdf (zuletzt abgerufen am: 30.06.2025).

[10] Dies sind u.a. BND-Gesetz, TTDSG, BSIZertV, BSI-KritisV, EGovG, AtG, EnWG, SGB V, TKG, VDG.

[11] Allgemein zu den vergaberechtlichen Entwicklungen seit der Zeitenwende: Pauka, VergabeR 2024, 605.

[12]BMI, Referentenentwurf zum NIS-2-Umsetzungsgesetz vom 26.05.2025, S. 1.

[13]BMI, Pressemitteilung vom 03.05.2024, abrufbar unter: https://www.bmi.bund.de/SharedDocs/pressemitteilungen/DE/2024/05/aktuelle-Cyberangriffe.html (zuletzt abgerufen am: 30.06.2025).

[14] Supply-Chain-Angriffe (oder Lieferkettenangriffe) sind Cyberangriffe, bei denen nicht das unmittelbare Ziel direkt attackiert wird, sondern dessen vorgelagerte Lieferanten, Dienstleister oder Softwareprodukte kompromittiert werden, um auf diesem Umweg in die eigentliche Zielinfrastruktur einzudringen;

[15]BMI, Referentenentwurf zum NIS-2-Umsetzungsgesetz vom 26.05.2025, S. 167.

[16]BMI, Referentenentwurf zum NIS-2-Umsetzungsgesetz vom 26.05.2025, S. 3.

[17]BMI, Referentenentwurf zum NIS-2-Umsetzungsgesetz vom 26.05.2025, S. 1.

[18]BMI, Referentenentwurf zum NIS-2-Umsetzungsgesetz vom 26.05.2025, S. 103.

[19]BMI, Referentenentwurf zum NIS-2-Umsetzungsgesetz vom 26.05.2025, S. 2, 93.

[20]BMI, Referentenentwurf zum NIS-2-Umsetzungsgesetz vom 26.05.2025, S. 105.

[21] Zum Begriff der Einrichtung: Hessel/Callewaert/Schneider, RDi 2024, 208 (209); Leßner/Mayr, MMR 2024, 148 (149); anders: Schmidt, RDi 2024, 550 (551).

[22] Zum Zweck der Vereinfachung wird weiterhin – wie auch durch das BSI – der Begriff KRITIS verwendet und im weiteren Verlauf „Betreiber kritischer Anlagen“ als „KRITIS-Betreiber“ bezeichnet.

[23] Richtlinie (EU) 2022/2557 vom 14.12.2022 über die Resilienz kritischer Einrichtungen, ABl. L 333 vom 27.12.2022, abrufbar unter: https://eur-lex.europa.eu/legal-content/DE/ALL/?uri=CELEX:32022L2557 (zuletzt abgerufen am: 30.06.2025).

[24] Im einzelnen sind dies: DNS-Diensteanbieter, Top Level Domain Name Registries, Domain-Name-Registry-Dienstleister, Anbieter von Cloud-Computing-Diensten, Anbieter von Rechenzent-rumsdiensten, Betreiber von Content Delivery Networks, Managed Service Provi-der, Managed Security Service Provider, Anbieter von Online-Marktplätzen, Online-Suchmaschinen oder Plattformen für Dienste sozialer Netzwerke.

[25] Im Einzelnen gilt dies für: DNS-Dienste, (Top Level) Domain Name Registries, Cloud-Computing-Diensten, Rechenzentrumsdiensten, Content Delivery Networks, Managed Services, Managed Security Services, Online-Marktplätzen, Online-Suchmaschinen oder Plattformen für Dienste sozialer Netzwerke (§ 60 Abs. 1 BSIG-E).

[26] § 65 Abs. 2 Nr. 3 BSIG-E

[27] § 65 Abs. 2 Nr. 1 lit. c) BSIG-E

[28] § 65 Abs. 2 Nr. 14 BSIG-E

[29] § 65 Abs. 2 Nr. 4 u. Nr. 5 BSIG-E

[30] § 65 Abs. 2 Nr. 6 BSIG-E

[31] § 65 Abs. 6 BSIG-E

[32] § 65 Abs. 7 BSIG-E

[33]BayObLG, Beschluss vom 09.04.2025 – Verg 1/25 e

[34]VK Rheinland, Beschluss vom 11. August 2023 – VK 20/23 – L.

[35]OLG Düsseldorf, Beschluss vom 10.4.2024 – VII-Verg 24/23.